Penetrationstest: Tools, Kosten, Anbieter

Lernen Sie gängige Pentest Tools kennen, erfahren Sie mehr über die Pentest Richtlinie des BSI und vergleichen Sie die Angebote renommierter Pentest Anbieter in Deutschland.

Definition

Der Penetrationstest im Bereich IT-Sicherheit beschreibt eine Sicherheitsprüfung von IT-Systemen mittels gängiger Hacker-Methoden. Ziel ist es, Schwachstellen und Sicherheitslücken zu ausfindig zu machen, um diese in einem nächsten Schritt schließen zu können. Neben rein technischen Schwachstellen können auch menschliche Fehler zu Sicherheitsrisiken werden (Stichwort: Social Engineering).

Ziele des Sicherheitstests

- technische Schwachstellen identifizieren

- Bedienungsfehler von Informationstechnik analysieren

- Zertifizierung der IT-Security zwecks Außendarstellung

- Verhinderung wirtschaftlicher Schäden durch Hackerangriffe

Bekannte Vulnerability Scanner / Pentest Tools:

- Netsparker

- acunetix

- Core Impact

- Hackerone

- Intruder

- Indusface (Website Security Check)

- BreachLock

- Metasploit

- Wireshark

- w3af

- Kali Linux

- Nessus

- Burpsuite

- Cain & Abel

- Zed Attack Proxy

- John the Ripper

- Retina

- Sqlmap

- Canvas

- Social-Engineer Toolkit

- NmapBeEF

- Dradis

- Probely

- Spyse

Pentest Tools: selber machen oder Anbieter beauftragen?

Auch professionelle Pentester nutzen bei einem Audit entsprechende Tools: Einmal, um Schwachstellen sofort aufzudecken und einmal um die legalen Hackerangriffe durchzuführen. Als Pentest Tool gehen deshalb sowohl Passwort Cracker und Keylogger als auch sog. Vulnerability Scanner durch.

Beim professionellen Pentesting wird der Sicherheitstest ausführlich auf Basis des individuellen Gefahrenpotentials eines Angriffsziels (z. B. die IT eines mittelständischen Unternehmens) geplant. Ein einzelnes Tool kann also niemals einen vollwertigen Penetrationstest durch einen erfahrenen Pentester ersetzen.

Woran erkenne ich einen guten Pentest Anbieter?

Seriöse Penetration Testing Anbieter handeln ethisch, nach den gesetzlichen Standards (Legalität) und führen ihre Pentests auf Basis der BSI Pentest Richtlinie durch. Außerdem sollte man auf eine entsprechende Zertifizierung des Pentesters achten.

Auf Zertifizierung achten:

„Certified Penetration Testing Engineer (CPTE)“ | (Certified) Penetration Testing Specialist (PTS) | „Certified Ethical Hacker (CEH) | IT-Pentester nach BSI

Testaufbau Richtlinie des BSI: (Whitebox- und Blackbox-Tests):

- Informationsbasis

- Aggressivität

- Umfang

- Vorgehensweise

- Technik

- Ausgangspunkt

Preise: Was kostet ein professioneller Pentest?

Ein umfangreicher Penetrationstest dauert durchschnittlich 5 Testtage. Bei einem Tagessatz von ca. 1000 Euro für erfahrene Pentester mit Zertifizierung ergeben sich daraus Gesamtkosten von durchschnittlich 5.000 Euro. Selbstverständlich können die Kosten deutlich nach unten oder oben abweichen. Maßgeblich für den Umfang ist das individuelle Gefährdungspotential. Auch für später Maßnahmen (z. B. Schulungen für Mitarbeiter oder die Erstellung eines IT-sicherheitskonzeptes) können separate Kosten anfallen.

Tipp: Nach einem erfolgreichen Penetrationstest können Sie Ihr Unternehmen zertifizieren lassen. Prüfzeichen wie die drei verschiedenen ITQ-Gütesiegel vermitteln Kunden und Geschäftspartnern, dass Sie das Thema IT-Sicherheit ernst nehmen.

Social-Engineering Penetrationstest: Was ist das?

Beim sog. Social-Engineering versuchen Hacker ihre Zielpersonen bzw. unternehmen auf einer psychologischen Ebene zu manipulieren. Häufig werden über Monate hinweg Fake-Webseiten und Lügenkonstrukte, um beispielsweise als neuer Zulieferer getarnt Zugang zu sensiblen Unternehmensbereichen zu erhalten. Auch telefonisch (z.B. als IT-Mitarbeiter oder Vorgesetzter “getarnt”) könnten Angreifer Mitarbeiter*innen zur Herausgabe wichtiger Daten nötigen. Die Social-Engineering-Attacken werden so detailliert geplant, dass es ungeschulten Mitarbeitern kaum möglich ist, diese zu identifizieren. Ein Social-Engineering-Pentest zeigt diese Schwachstellen auf.

Häufige Schwachstellen in Unternehmen:

- mangelhafte Passwortverwaltung im Unternehmen

- schlechtes Update-Management

- Home-Office-Konfiguration unsicher

- anfällige Anwendungen / Apps

- Firewalls schlecht konfiguriert

- Antivirenschutz verbesserungswürdig

- ungeschulte Mitarbeiter/innen

- kein dauerhaftes IT-Security-Monitoring

- unsichere Webseiten

Website Pentest: Homepage sicher?

Immer mehr Unternehmen vertreiben Ihre Produkte oder Dienstleistungen online. Die Webseite eines Unternehmens – vor allem im Bereich E-Commerce (Onlineshops) bildet also ein Herzstück im Onlinemarketing. Dementsprechend abgesichert sollten Content-Management-Systeme und Server sein. Spezielle Schwachstellenanalysen für Webseiten zeigen die Gefahren und Sicherheitslücken auf. Viele Online-Tools stellen dienen lediglich als Basisprüfung. Wer seine Homepage wirklich komplett absichern will, sollte sich persönlich von einem IT-Security-Spezialisten beraten lassen.

Pentester Zertifizierung: Wie geht das?

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat Grundlagen entwickelt, auf Basis derer eine Pentester Zertifizierung als IT-Pentester möglich ist. Darüber hinaus gibt es weitere Zertifiziuerungsfarten unabhängiger Spezalisten: z. B. (Certified) Penetration Testing Specialist (PTS).

Pentester Schulungen: Wer bietet so etwas an?

Viele IT-Security-Dienstleister, die selber Pentetrationstests anbieten, bieten auch spezielle Schulungen in verschiedenen Städten an. Darin wird das notwendige Know-How für eine spätere Zertifizierung vermittelt. Auch Online-Schulungen über Teams und andere Kommunikationsmedien sind möglich.

Unverbindliche Beratung anfordern!

Lassen Sie sich unverbindlich durch unseren zertifizierten IT-Security-Partner beraten. Die Erstberatung ist vollkommen kostenfrei.

„Unsere IT-Security-Consultants kennen die Gefahren, denen Unternehmen im digitalen Zeitalter ausgesetzt sind. Gemeinsam analysieren wir den Status-Quo in Ihrem Betrieb und drehen an den richtigen Stellschrauben, um IT- und Datensicherheit nachhaltig zu implementieren und die Compliance Ihrer Belegschaft zu maximieren.“

Henrik van Bergen

IT-Security-Consultant

Kostenlose Erstberatung

Weitere Fragen zum Pentest

Kann man Pentesting lernen?

Viele IT-Security-Firmen bieten spezielle Schulungen an, über die sich IT-Security-Consultants als Pentester zertifizieren lassen können.

Wie lange dauert ein Penetrationstest?

Im Schnitt dauert ein umfassender Penetrationstest circa fünf Tage. Abweichung auf Basis des individuellen Gefahrenpotentials sind üblich. Vor allem Social-Engineering-Pentest dauern etwas länger.

Was sollte man nach einem Penetrationstest tun?

Je nachdem was der Penetrationstest ergibt, sollte die Endgerätesicherheit und Netzwerktechnik optimiert werden. Auch regelmäßige Schulungen für Führungskräfte und Mitarbeiter*innen können Sinn machen.

Was ist der Unterschied zwischen einem Pentest und einem Security Scan?

Der Security Scan ist nicht ganz so umfassend wie ein Penetrationstest und beschränkt sich häufig auf die IT-Sicherheitsanalyse mittel spezieller Software-Tools.

Warum ist IT-Sicherheit so wichtig?

Die Cyber Bedrohungen für Unternehmen (aber auch Privatleute) nehmen zu. Die Digitalisierung (nicht zuletzt durch Corona beschleunigt) birgt viele Chancen, allerdings auch Risiken, die von vielen nicht richtig eingeschätzt werden. Die Folgen können Datenverlust, der Ausfall ganzer IT-Systeme, Cyber Erpressungen und nicht zuletzt auch Bußgelder für Verletzungen von Datenschutzverletzungen sein. Insbesondere Heimarbeitsplätze (Home-Office) sind noch nicht immer entsprechend sicher gestaltet.

Welche konkreten Gefahren für Unternehmen gibt es?

Praktisch jeden Tag entwickeln Hacker neue Angriffsformen, die altbewährte Methoden wie Keylogging, Wörterbuch-Attacken ergänzen. Einige Stichwörter: Advanced Persistent Threats, Zero-Days, Silent Hacking, Ransomware, Next Generation DDoS

Sind Penetrationstest legal?

Ja. Sofern es eine konkrete vertragliche Vereinbarung zwischen Unternehmen (Auftraggeber) und Pentester gibt, verstößt ein Penetrationstest nicht gegen Gesetze.

News und Tipps zur Passwort- und IT-Sicherheit:

Sicheres Passwort-Sharing

Passwort-Sharing? Ja, aber sicher! Bei Streaming-Diensten wie Netflix ist das Teilen von Accounts äußerst beliebt – nicht unbedingt zur Freude der Anbieter. Auch die Sicherheit

Passwort vergessen: Was tun?

Passwort vergessen: Was tun? Ob Zeitvertreib und soziale Kontakte oder Arbeit: Alles verlagert sich immer mehr ins Internet. Um beruflich genutzte Accounts bei Xing oder

“Dadada” und “Yourefired”: die Passwort-Fails der Mächtigen

“Dadada” und “Yourefired”: die Passwort-Fails der Mächtigen Man kann es kaum glauben, aber US-Präsident Donald Trump soll jahrelang das Passwort “Yourefired” für verschiedene Social-Media-Accounts genutzt haben.

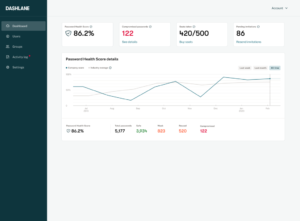

Dashlane kündigt neues Dashboard an

Dashlane kündigt neues Dashboard an Der Passwort-Management-Provider Dashlane hat kürzlich angekündigt, der beliebten Software ein neues Dashboard zu spendieren. Die Neuerungen richten sich vor allem

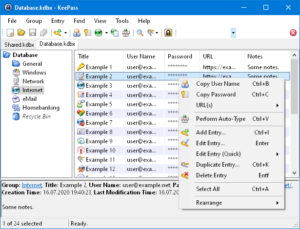

KeePass Update 2.46 verfügbar

KeePass Update 2.46 verfügbar Die Entwickler des beliebten KeePass Password Managers, einer kostenlosen Open Source Lösung, haben am 10. September 2020 die neueste Version 2.46

Dropbox-Passwords: Dropbox startet mit eigenem Passwort-Manager durch

Dropbox-Passwords: Dropbox startet mit eigenem Passwort-Manager durch Neben dem Google Drive und Microsoft Onedrive gehört Dropbox zu den beliebtesten Cloud-Speichern der Welt. Doch damit will